【警告】2段階認証が無意味!Googleアカウントの乗っ取り手口と対策

知らないと、Google アカウントが簡単に乗っ取られます。2段階認証も無意味です。

「2段階認証を有効にしていればアカウントは安全ですか?」と聞かれれば、多くの方が「はい」って答えるのではないでしょうか。これまでそれがセキュリティの常識でしたよね。しかし、その常識はもう古いです。最新の攻撃は、その2段階認証をいとも簡単にスルーしてしまいます。

サイバー攻撃者の手口は本当に常に進化していて、2段階認証の壁でさえ突破されてしまっています。

※動画でも分かりやすくご紹介しております。

目次

2段階認証が簡単に突破される理由

そもそも、なぜ2段階認証が突破されてしまうのか?それは、あなたがアカウントに無事にログインした後、つまり、認証が無事に終わったその後に攻撃されるからです。

ここでインターネットをテーマパークに例えてみます。ログインはパークに入るための入場ゲートみたいなものですね。パスワード(チケット)と2段階認証という身分証を見せてようやく中に入れるわけです。攻撃者の狙いはこのゲートを力づくで壊すことではありません。

彼らが狙っているのは、 1 度中に入ったあなたに渡されるリストバンド。あなたが正規のお客さんであることを証明する通行証です。

このデジタルのリストバンドこそが、専門用語で言うところの「セッションクッキー」というものです。これがあるおかげで私たちはメールを開いたり動画をアップしたりするたびに、いちいちパスワードを求められずに済んでるわけです。すっごく便利な仕組みですが、ここに大きな落とし穴があります。

攻撃者はこの面倒な認証ゲートを完全に無視しています。彼らはゲートを破るのではなくて、すでにパーク内にいる正規のユーザー、つまり皆さんからこのセッションクッキーという名前のリストバンドを直接盗み出すことが狙いです。

有効なリストバンドさえ手に入れてしまえば、攻撃者はもうあなたそのものなりすまして、パスワードも2段階認証も一切関係なく、アカウントという VIP エリアに自由に出入りできてしまう。これがセッションハイジャックの本当に恐しい理由です。

具体的な 2 つ攻撃手法

じゃあ具体的にどうやってこのリストバンド、つまりセッションクッキーは盗まれちゃうんででしょうか? 今、ハッカーたちが使っている主な手口は大きく分けて2つあります。

- インフォスティーラー・マルウェア

- 中間者攻撃( AiTM フィッシング)

1 つは、マルウェアを使ってパソコンの中から直接データを抜き取るという強力な方法です。もう 1 つは本物そっくりの偽サイトで通信そのものを乗っ取っちゃうもっと巧妙な方法ですね。それぞれ詳しく見ていきましょう。

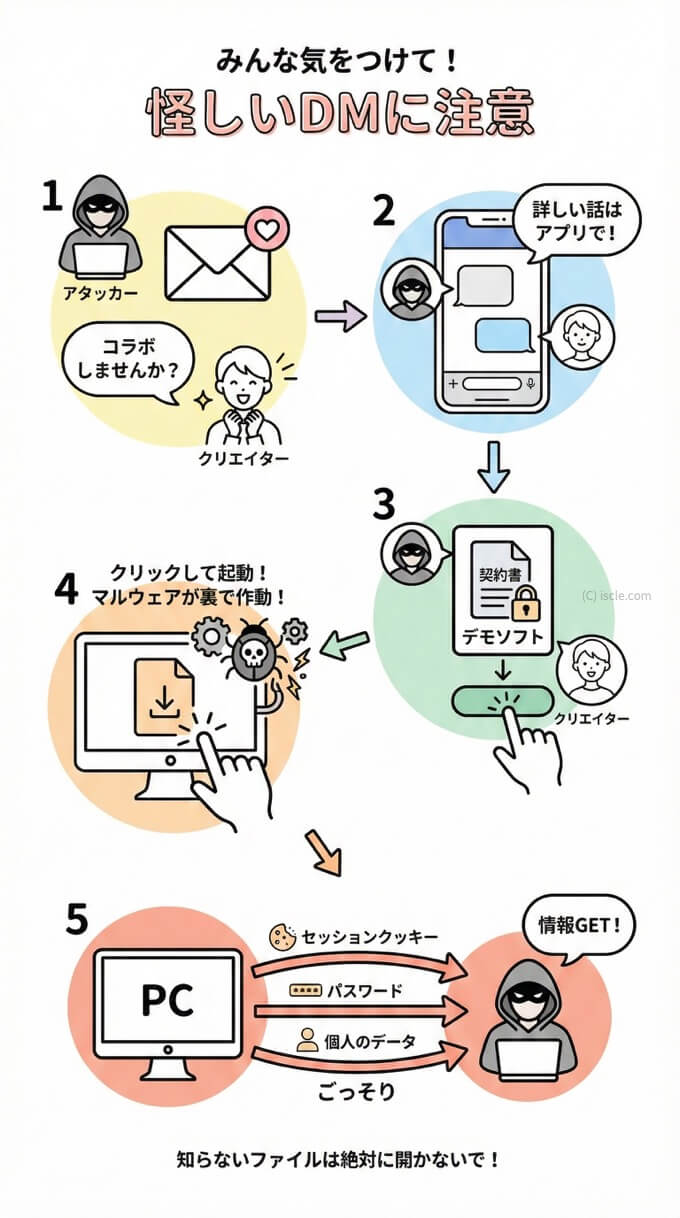

インフォスティーラー・マルウェアの手口

まずは 1 つ目、インフォスティーラー・マルウェアから。これ特に YouTube クリエイターの方々が主なターゲットになっているます。なぜかと言うと、クリエイーターは常に企業からの仕事の依頼というメールにアンテナを張っているからなんですね。そこをついてくるわけです。

- 攻撃者は実在する企業を装って「ぜひコラボしませんか」など魅力的なメールを送ってきます。

- 「詳しい話をするため」という理由でチャットアプリに誘導する。※ Gmail のフィルターを避けるため

- 「契約書はこちらです」「デモソフトです」と言ってファイルを送ってくる。

- クリエイーターがこれをクリックして起動した瞬間、裏でマルウェアが作動。

- ブラウザに保存されているセッションクッキーを含むあらゆる情報が攻撃者の元へ送信される。

被害者が「あれ、おかしいな」って気づいた時には、もう自分のアカウントから完全に締め出されてしまっていると言うわけです。

もちろん、クリエイターさん以外も油断はできません。一般の視聴者やユーザーの皆さんが特にはまりやすい罠もたくさんあります。例えば、「最新ゲームのチートツール」とか「有料ソフトの無料版」といった、ちょっと魅力的なソフトをダウンロードしようとした時ですね。

他にも「あなたのパソコンがウイルスに感染しています」という偽のセキュリティ警告が出て、慌てて[対策ツールをダウンロード]してしまう。これが実はマルウェアだった、というパターンがすごく多い。

共通しているのは、皆さんの「便利そう」「お得」「怖い」という感情を利用して、一瞬の隙を突いてリストバンドを盗み取ることです。

AiTM フィッシング(中間者攻撃)

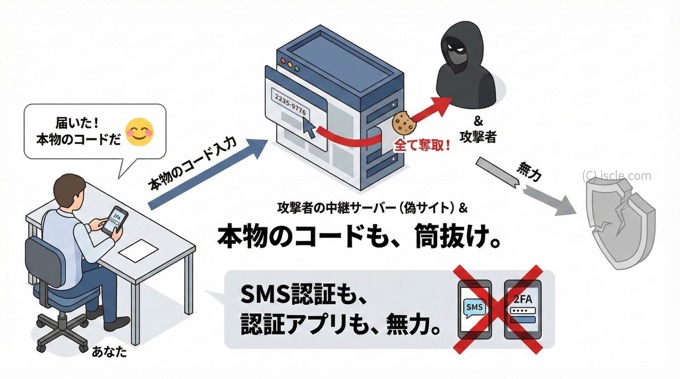

そして次がもっと巧妙な中間者攻撃、 AiTM フィッシングです。これはあなたが本物だと思ってアクセスしたサイトが、実は攻撃者が間に挟んだ中継サーバーになっているというもの。見た目は本物と全く区別がつかないのが本当に厄介なところです。

ユーザー(あなた)が攻撃者の作った偽サイトにパスワードと2段階認証コードを入力すると、真ん中にいる攻撃者のサーバーがそれを瞬時に本物の Google サーバーに転送します。

Google からすれば正規のログインに見えるので、セッションクッキーを発行します。でもその一番大事なクッキーがあなたに届く前に、攻撃者が通信のど真ん中でそれをかっさらってしまいます。

この攻撃の本当に一番恐ろしい点はここです。あなたは自分のスマホに届いた本物のコードを入力しているんです。だから何もおかしいなんて思わない。でもそのコードも、ログインが成功した証であるセッションクッキーも、全部攻撃者に筒抜けになっているんです。 SMS 認証も認証アプリも残念ながらこの手口の前では無力です。

究極の解決策「パスキー」

いや、ここまで聞くと「もうどうしようもない」って思いますが、安心してください。これらの攻撃を打ち破るために設計された解決策が存在します。それがパスキーです。

パスキーは以前にもご紹介したことがありますが、パスキーはパスワードという概念そのものを置き換えるための新しい技術で、さっき話した AiTM 攻撃に対するまさに特効薬と言えるものです。

パスキーは、さっきの例えで言うなら、あのリストバンドをそもそも盗ませないための「物理的な頑丈な鍵」みたいなものなんです。どんなに巧妙な手口を使われても、この鍵がなければリストバンドに触ることすらできない、そんなイメージですね。

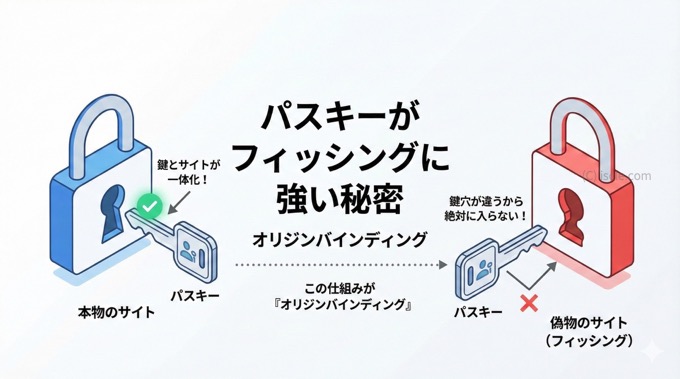

パスキーがフィッシングに強い理由

では、なぜパスキーがフィッシングにこんなに強いのか。その秘密は「オリジンバインディング」という仕組みにあります。

すごく簡単に言うと、パスキーは「どのウェブサイトで使う鍵か」という情報とがっちり結びついているんですね。もっと噛み砕いて言うと、偽物のサイトに鍵を差し込もうとしても、鍵穴の形が違うので絶対に入らない仕組み、みたいなイメージです。

例えば皆さんが google.com 用に作ったパスキーは、見た目がそっくりの偽サイト(例えば g00gle.com )では、そもそも使おうとしても動かないんです。ブラウザが「あ、これ宛先が違いますよ」って賢く判断して認証プロセスを止めてくれるからです。

パスワードとか SMS 認証、認証アプリが中間者攻撃に脆弱となっているのに対して、パスキーだけが強力な耐性を持っています。利便性もセキュリティの強さも最高レベル。これが、今すぐパスキーに移行すべき理由です。

どうすれば自分のアカウントを守れるのか

では理論はここまでにして、ここからは実際にどうすれば自分のアカウントを守れるのか、具体的な設定を行っていきましょう。

パスキーの設定

画面にある 5 つのステップで完了しちゃいます。特別な機械とかは何もいりません。皆さんがお持ちのスマートフォンがそのまま最強の鍵になるんです。設定が完了すれば、次回からはあの面倒くさいパスワード入力の代わりに、指紋とか顔認証で安全に、そして一瞬で[ログイン]できるようになります。

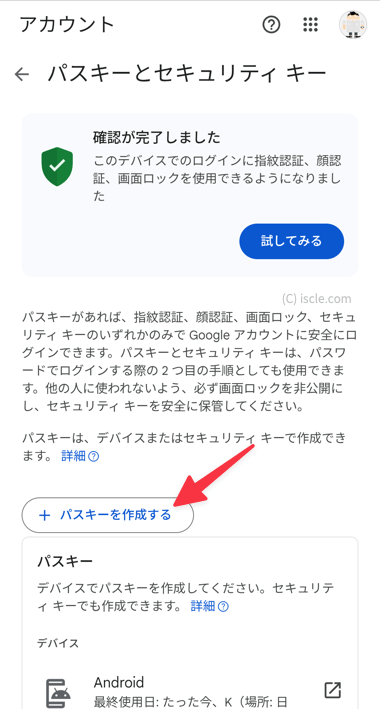

- Google アカウントの設定画面を開きます。

- [セキュリティとログイン]を選択します。

- [Google にログインする方法]の項目内に[パスキーとセキュリティキー]というセクションがあるので選択します。

※スマホなどのデバイスに指紋認証や顔認証などが何も登録されていない場合だと、「パスキーを使用するには、画面ロックを設定してください」と表示されるので、事前にスマホの[設定]アプリから画面ロックを設定してください。 - [+パスキーを作成する]といったボタンを押してください。

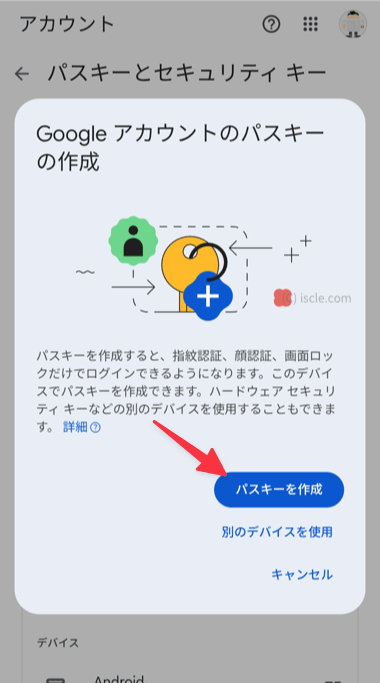

- [パスキーを作成]を選択します。

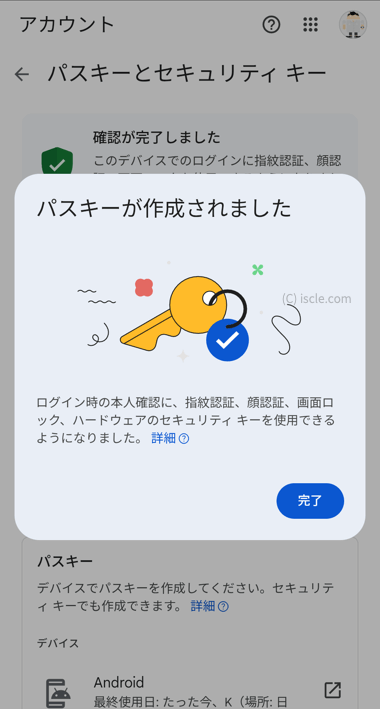

- [確認]を選択する。

- するとパスキーが作成されます。

ブラウザの保護

マルウェア対策として Chrome の保護機能を強化しましょう。

- Google アカウントの設定画面を開きます。

- [セキュリティとログイン]を選択します。

- [お使いのアカウントに合わせたセーフブラウジング保護強化機能]をタップします。

- [セーフブラウジング保護強化機能]を有効にします。

ファイルは開くな!

怪しいファイルは絶対に開かないという基本もやっぱり重要です。

一番大事なポイントは、セキュリティというのは 1 回設定したら終わりじゃないってことなんです。攻撃の手口は本当に日々新しくなっています。それに対抗するには私たちも知識をアップデートして、常に備えるっていう意識を持つことが何よりも不可欠です。

![生活に役立つネタを!iscle[イズクル]](https://www.iscle.com/image/toplogo.svg)